De fem største IT-trusler i 2020

Organiseret cyberkriminalitet blomstrer fortsat i fuldt flor og selvom vores it-brugere er blevet markant bedre til at gennemskue falske e-mails, har hackerne også udviklet deres egenskaber. I dag bliver vi hacket af alt fra kinesiske agenter og den italienske mafia til 17-årige skoledrenge i en kælder. Alt er som det plejer at være, kunne man næsten fristes til at sige.

Vi har valgt at sætte fokus på fem IT-trusler, som vi vurderer, vil komme til at blive sat på agendaen i 2020. To nyere trusler og tre af de gode gamle, som fortsat vil kæmpe med i det nye årti:

Hvorfor bliver vi hacket?

Money talks!

Penge er stadig den største årsag til at virksomheder i dag bliver hacket. Op mod 3 ud af 4 hackerangreb sker for at berige sig og de senere år har flere større virksomheder lagt løsesum ind som en særskilt post i budgettet. Det er simpelthen billigere at betale løsesummen end at skulle starte sin egen udredning og reetablering.

Og virksomhederne er mange penge værd. I nogle tilfælde er det en lukrativ forretning at gå efter virksomhedens bankkonto mens det i andre tilfælde kan være virksomhedens data, der er mange penge værd.

Det er efterhånden også blevet let at starte sin egen lille hackerforretning op. For få hundrede dollars kan man købe færdige pakker til malware hvor man også får SLA og supportaftaler med i aftalen – og selvfølgelig en opdateringsaftale, som sikrer at man kan undgå de forbedringer der udføres i firewalls. En datamatiker har i dag to muligheder: Et fastjob i en virksomhed til 60.000 om måneden eller at blive selvstændig hacker og tjene 60 millioner om året.

Spionage

Vi har set det på film de sidste 30 år og nu er det blevet til virkelighed: Spygame er blevet en realitet.

Det kan både være statsfinansieret spionage, hvor regeringer verden over vil kende fjendens næste træk, og industrispionage, hvor virksomheder forsøger at få fat i konkurrenternes hemmeligheder.

Det er ikke kun Kina og Rusland, som er aktive – stort set alle lande er i gang med en eller anden form for spionage via netværket. Det gør også at du som virksomhed skal holde øje med, om der kommer trafik fra andre lande, der er kendt for at have en ”sund” hackerkultur.

Andre årsager

Der er stadig nogle hackere, som gør det for sjov skyld eller for at opnå anerkendelse i miljøet. Der er også eksempler på tilfældige teenagere, der udfører et DoS (Denial of Service) angreb på skolens system, for at slippe for at gå til eksamen den pågældende dag.

Der kan også være politiske og religiøse årsager til at man bliver hacket. Mange hjemmesider er igennem de seneste år blevet hacket, for at udbrede budskabet om islamisk stat og hvem ved, måske sidder der også folk, der gerne vil forsøge at have en finger med i spillet i forbindelse med et præsidentvalg?

Hvordan får hackerne adgang?

Ifølge sikkerhedsekspert Andreas Aaris-Larsen fra F-Secure, er der fem oplagte steder, hvor hackerne kan få adgang til virksomhedens interne oplysninger:

Via stjålne credentials

Enhver form for brugernavn og password, certifikater, nøgler eller hvad det end måtte være, der giver adgang til organisationen.

Malware

Det er traditionelt ting som virus og spam men det er også gemene sårbarheder i virksomheden såsom exploits (fejl i software, som de kriminelle udnytter til at få adgang) eller bølgen af WannaCry-angreb, som mange virksomheder oplevede for blot nogle år tilbage.

Phishing

Langt de fleste hændelser har ofte haft deres begyndelse via phishing. Størstedelen af IT-brugerne er i dag blevet meget opmærksomme på mails eller sms’er, som ligner noget der kommer fra en større virksomhed. Alligevel viser analyser, at der er 4% af IT-brugerne, som klikker på disse links hver gang.

Misbrug af adgange

Alle medarbejdere har i dag adgang til rigtig mange data og ofte også systemer, som de ikke burde have adgang til. Det er blevet så nemt at tilføje hele økonomiafdelingen til lønningssystemet, hvis nu der skulle være en sygemelding en dag. Når først en hacker har fået adgang til personens AD-konto, kan de nemt få adgang til alle de øvrige systemer.

Menneskelige fejl

Ups, jeg kom til at trykke på linket eller fik ikke aktiveret firewallen efter jeg havde slået den fra tidligere. Vi er kun mennesker og der vil altid ske menneskelige fejl.

Hvad går hackerne efter?

Når først hackerne er inde i jeres system, er der primært fem ting, de går efter:

Infrastruktur

Alle virksomheder er i dag IT-virksomheder. Det er så grundlæggende et fundament for at kunne styre vores forretning. En bank er i virkeligheden bare en IT-virksomhed med en banklicens og et onlinesupermarked er bare en IT-virksomhed med et stort dagligvarelager. IT styrer alt.

Hvis hackerne først kan styre jeres infrastruktur, er de rigtig svære at komme af med igen, for du kan ikke bare hive stikket til det hele.

Webservere

Jeres webserver er i høj grad jeres ansigt ud ad til og hvis man skal vil skade jer, kan man blot ligge noget indhold på siden, som på ingen måde stemmer overens med jeres forretningsmoral.

Det kan også være at jeres hjemmeside er målrettet en specifik målgruppe, som hackerne gerne vil målrette deres angreb mod. Så er det blot at hacke jeres side og vente på at de besøgende kommer forbi, hvorefter de f.eks. kan infiltrere de besøgendes telefoner og fortsætte deres angreb der.

Workstations

Desktops og laptops er fortsat et yndet mål, for på her kan man holde øje med hvad brugeren foretager sig. De kigger med, når du logger ind i finanssystemet og de kigger med, når du modtager de nyeste dokumenter om jeres kommende super-hemmelige produkter.

Den viden de får her, kan de så gå ud og sælge til dine konkurrenter.

Dokumenter

Vi skriver alting ned! Vi laver hemmelige aftaler i dokumenter eller gemmer vores hemmelige algoritme i et stort regneark. Disse ting er mange penge værd ude hos vores konkurrenter.

Vi laver også dokumenter, som mange mennesker måske åbner hver dag. Smart, for så ligger man blot sin payload i det dokument og venter på at brugerne åbner det, hvorefter den enkelte maskine bliver hacket.

Individer

Det sker ikke så tit at individer bliver til et specifikt mål, men der kan være enkelte personer, som besidder en viden, som hackerne kan få brug for.

Hvilken data går hackerne efter?

Hvilken data er det specifik hackerne går efter?

Personlige oplysninger

Med personlige oplysninger kan man gøre livet surt for folk og ofte opnå sit mål. Det kan f.eks. være en advokat i en given retssag, hvor man finder kompromitterende materiale på hans computer og dermed truer ham til at droppe sagen.

Det kunne også være et mål at finde alle persondata i virksomheden, sende det til Datatilsynet og dermed sikre at de får den omtalte 4%-bøde.

Personlige oplysninger er i dag blevet mere værd end kreditkortoplysninger. For med persondata kan man udgive sig for at være en bestemt person og få udleveret mange flere data og også agere som personen. F.eks. ved at få et nyt kreditkort, leje en varevogn og bestille en flybillet ud af landet. Planen til det perfekte kup, udført i dit navn.

Betalingsoplysninger

Det er selvfølgelig de klassiske kreditkort oplysninger men også oplysninger om, hvad folk bruger penge på. Det er igen data som kan bruges til f.eks. afpresning af dommere, advokater eller topdirektører, når hackerne kender til udgifter der er kørt på kortet, som de ønsker at offentligheden skal have kendskab til.

Medicinske oplysninger

Folks medicinske oplysninger er rigtig interessante for hackerne at få fat i. Det kan åbenlyst bruges til afpresning ligesom betalingsoplysninger, men det kan også bruges til at gøre phishing mails meget mere målrettede.

Credentials

Når man først har fået én brugers password, er det rigtig interessant at få fat i alle brugeres passwords. For hvis én bruger opdager noget mystisk og skifter sit password, er det relativt nemt at bruge en andens oplysninger for fortsat at have adgang.

Industrihemmeligheder

Det er selvfølgelig rigtig interessant at finde frem til de specifikke industrihemmeligheder, der kan være mange penge værd hos virksomhedens konkurrenter.

Der findes også eksempler på at et givent land har hacket sig ind i systemerne hos producenter af flyturbiner, for dermed at få masser af viden om disse. Efterfølgende har landet så valgt at sætte gang i produktion af netop flyturbiner til en lavere pris end det konkurrenterne kunne tilbyde.

De fem største IT-trusler

Andreas Aaris-Larsen fra F-Secure har også fem gode bud på, hvilke IT-buzzwords du kommer til at høre i 2020.

Social Engineering

De fleste folk er blevet opmærksomme på phishing-mails og malware ligesom de også er begyndt at udskifte passwords hyppigere og sikre at de ikke bruger det samme password i virksomheden, som de bruger på deres Facebook konto.

Derfor er det blevet lidt sværere for hackerne at få den adgang de skal bruge. Og så må de tage andre metoder i brug.

Sociale Engineering handler om at udnytte den menneskelige adfærd til at opnå sit resultat og kan minde lidt om nudging og manipulation. Formålet er at udnytte at vi er mennesker og at vi har vaner – vaner, som er svære at komme af med.

Vi har som mennesker heller ikke kapacitet eller ressourcer til at vurdere alle impulser vi får i løbet af en dag – og dét udnytter hackerne.

Når vi nu ikke vil udlevere vores oplysninger ved f.eks. at klikke på phishing-mails, må der tages andre metoder i brug. Det er nok de færreste der tænker phishing når Lasse fra it-afdelingen ringer os op og fortæller at han kan se, at vores maskine skal opdateres. For at skåne os for en masse besvær i en travl arbejdsdag, kan vi bare lige give ham brugernavn og password, så fikser han det for os.

Men Social Engineering foregår også i den virkelige verden – også når det ikke handler om hackerangreb. Hvis en mand i jakkesæt kommer ud fra direktørens kontor og spørger dig, om du ikke lige kan gå ned og hente to kander frisk kaffe, er de fleste nok tilbøjelige til at gøre dette. Man er autoritetstro.

Det ved hackerne også og bruger i den grad fysisk tilstedeværelse, når de skal skaffe sig adgang til data. Det kan være ved at udgive sig for at være alarmmanden, der skal kigge på de udfordringer, der har været med alarmen de seneste uger. Han bliver hurtigt vist rundt i virksomheden for at få vist alarmpanel og overvågningskameraer og efter en times tid på egen hånd forlader han atter virksomheden med besked om, at nu bør I undgå de mange fejlalarmer i har haft den senere periode.

Sådanne angreb er meget svære at gardere sig imod. For det handler om at vi som mennesker er tilbøjelige til at stole på andre mennesker og stole på autoriteterne såsom Lasse fra it-supporten og alarmmanden.

Security Hygiene / Cyber Hygiene

Den nemmeste måde at få brugernavn og password fra en person, er ved blot at spørge. Der har været udført adskillige eksperimenter, der viser at op mod 70% af befolkningen er villige til at afgive deres password imod at få en mars-bar.

Credentials er meget lette at få fat på og hackerne deler dem flittigt i store databaser. Skal du hacke en bestemt person eller virksomhed, kan du slå vedkommende op og se om der ikke allerede er en anden, som har fået fat i brugernavn og password.

Lad os antage at en bruger har brugt passwordet ”Vinter17”. De beviser i sig selv, at brugeren ikke er særlig kreativ omkring passwords og hvis ikke det pågældende password virker, så kan man jo prøve med ”Vinter18” eller ”Vinter19”. Chancen for at det virker, er ret stor – og det udnytter hackerne i disse databaser.

Sikkerhedshygiejne handler om at holde øje med, hvilke oplysninger fra virksomheden, der kommer ud på nettet og hvordan de påvirker organisationen.

Både Google Chrome og Firefox har udviklet plugins, som fortæller en bruger, at det password, de netop er ved at oprette til en bestemt service, er kendt i hackernes databaser og foreslår derfor, at man vælger et andet.

Men det er også noget man som virksomhed selv er nødt til at kigge nærmere på. Det handler om at have en god hygiejne i forhold til cybersikkerhed.

Det kan f.eks. være i form af:

- Sletning af inaktive brugerkonti

- Implementering af password policy

- Backup af kritiske data

- Udarbejdelse af politik for eksterne personers adgang til virksomheden

- Opdatering af både software og hardware

- Minimering af brugeres adgang til kritiske systemer

Phishing

Vi slipper ikke for phishing i 2020 selvom det i dag ikke er den store død og ødelæggelse i forhold til tidligere år. Men de IT-kriminelle finder hele tiden nye kanaler, hvorfra de kan sprede deres phishing.

Hvor det typisk har være mail og sms, der har været de helt store malware-kilder, ser vi i dag at det ændrer sig til andre platforme, som vi også jævnligt bruger: Skype, LinkedIn, Slack etc.

Der er en rigtig god grund til at det lige netop er nye kanaler, der bliver populære hos hackerne. For så længe du ikke ved at der kan forekomme malware på f.eks. Slack, så trykker du gladelig på linket fra din kollega.

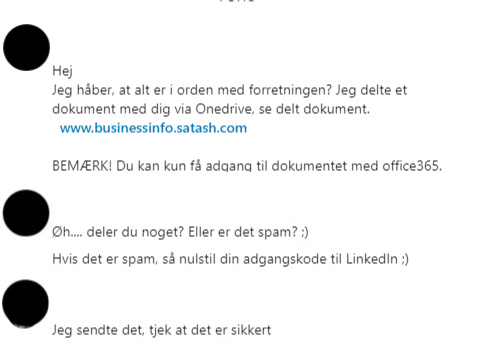

Mange af os er i løbet af det sidste år også blevet ramt af beskeder fra bekendte på LinkedIn, som fortæller, at de netop har delt et dokument med os på Onedrive eller en anden platform. Fordi vi efterhånden er blevet vænnet til at være mistroiske overfor links, tager vi også vores forholdsregler og skriver måske retur til vedkommende.

Men også her ser vi eksempler på social engineering, hvor hackerne svarer også tilbage, at ”det er sikkert”:

Malware / Ransomware

Malware er stadig et emne, som kommer til at fylde meget i 2020 – og Danmark er et eftertragtet land, fordi denne type kriminalitet ikke får den største fokus hos hverken politi eller politikere. Sandsynligheden for at blive fanget er derfor ganske lille.

For de privates vedkommende er det primært bank-trojanere, som hackerne forsøger at plante på vores computere. Det skyldes at de derved kan få adgang til brugernavn, password og Nem-id som giver adgang direkte til vores private bankkonto.

Går man derimod efter virksomheder er det en helt anden, og mere lukrativ, historie. Her oplever man nemlig af virksomhederne i dag begynder at budgettere med at det sker og derfor afsætter en post i budgettet til betaling af løsesum.

Det har man bl.a. gjort på baggrund af det store angreb, som Maersk oplevede i 2017 og endte med at koste ca. 2 mia. kroner at udbedre.

Man vurderer altså i dag at det er billigere at betale løsesummen end det er at gendanne systemer og tabt data. Noget som egentlig kan undgås med en relativ god backup.

Botnets

Botnets er fortsat en stor ting, selvom vi ikke hører så meget til netop denne type af angreb.

Det har traditionelt været desktop computere og lignende som er blevet ramt af botnets men i dag er hackerne begyndt at gå efter Internet-of-Things (IoT) enheder såsom webcams, dørlåse, termostater og lignende.

Til trods for at Mirai blev opdaget allerede i 2016 florerer det fortsat alle mulige steder og det virker fortsat så godt at nogle hackere er begyndt at lave ændringer af det, så det fungerer bedre i enterprisemiljøer, så de derved får adgang til dørsystemer, låsesystemer, klimaanlæg og andre enheder, som man typisk finder i virksomheder.

Her skal du lægge dit fokus i 2020

Der er ingen tvivl om, at den IT-ansvarlige også får nok at se til i 2020 og vi anbefaler at der bliver sat endnu mere fokus på bl.a. endpoint sikkerhed, så virksomheden er godt rustet til at modstå alle disse trusler.

Mange angreb skyldes desværre at alt for mange mennesker har adgang til systemer, som de reelt set ikke bør have. Lønsystemer, HR-systemer, CRM-systemer og økonomisystemer for blot at nævne nogle få. Så sørg for at den enkelte bruger kun har adgang til de systemer vedkommende skal bruge, for at kunne udføre sit arbejde.

Men sørg også for at du ikke selv ender med at have kontrol over alle systemerne. Hvis du sidder med adgang til alt, ender du selv med at blive det primære mål for hackerne og så kan du være sikker på at din adgang nok skal blive misbrugt på et eller andet tidspunkt.

En anden ting, som der skal fokus på er logs. Sørg også for at du har styr på dine logs og, ikke mindst, at du kan finde rundt i dine logfiler. Rigtig mange virksomheder sætter dem op og tror derefter at alt er godt. Men man glemmer at øve sig på at fejlsøge i dem.

Sæt også fokus på folk, der har fysisk adgang til jeres virksomhed. Hvad enten der er reparatører, alarmfolk eller vinduespudsere. Som nævnt herover bliver fysisk hacking i stigende grad en trussel.

Du kan ikke opnå 100% sikkerhed

Hvor meget vi end gerne ville have et 100% sikkert system, så er det ikke en mulighed. Hackerne finder hele tiden nye veje ind i systemerne og du kan kæmpe ene mand mod millioner af IT-kriminelle med langt større budgetter og mere tid.

Men du skal sørge for at din virksomhed har et tilstrækkeligt sikkerhedsniveau til at I ikke bliver et primært mål. Hvis du har højere sikkerhed end din konkurrent, så vil hackerne ofte lade dig være og gå efter konkurrenten, hvor det er nemmere og hurtigere at skaffe sig adgang. Du skal fokusere på at hæve omkostningen overfor hackeren ved at få fat i dine data.

Dit system skal være så sikkert som muligt men stadig med mulighed for at arbejde.

Andreas Aaris-Larsen fra F-Secure har fire råd til det kommende år:

- Brug din viden til at forudse hvad I kan blive ramt af

- Brug politik, proces og design til at være forberedt på det og forebygge det

- Brug teknologi (endpoint sikkerhed, log monitorering etc.) til at detektere, når det går galt

- Brug mennesker til at reagere på det

God kamp!